Her vil vi presentere sikkerhetsmekanismer for domenenavn og e-post som kan være verdt å benytte seg av. Disse tingene er noe som kan legges inn i DNS-oppsettet for domenenavn.

DNSSEC er en utvidelse av DNS-systemet som gir mulighet til å beskytte mot angrep der falske oppslag gjøres mot DNS (Domain Name System). Dette begrenser risiko for å få opp falske nettsider fra feil kilde. Man kan bli utsatt for svindel og bli frastjålet sensitive data som for eksempel kredittkortinformasjon hvis man går inn på falske nettsider.

Les mer i vår blogg: DNSSEC – ekstra sikkerhet

Internettleverandøren må støtte DNSSEC for at dette skal kunne utnyttes. DNSSEC fungerer ikke som man ønsker dersom nettleverandører for ordinært nett/mobilnett ikke har “rekursive tjenere” som avviser spørringer med manglende signaturer mellom rotnavnetjenere og publiserende navnetjenere som er tilknyttet domenet. For at tilgangen skal bli validert, må altså signaturen matche flere steder.

Hva er en navnetjener? En navnetjener har informasjon om hvilke tjenere et domenenavn skal peke til for håndtering av e-post, hjemmesider og andre tjenester.

Uniweb sine navnetjenere støtter DNSSEC:

ns1.uniweb.no

ns3.uniweb.no

Om nettleverandøren du er koblet til støtter DNSSEC, vil trafikk mellom domenet og brukeren godkjennes. Ingen falske DNS-tjenere kan dermed koble seg på for å hente trafikken, fordi disse mangler signaturen. Hvis signaturen ikke stemmer, blir trafikken blokkert.

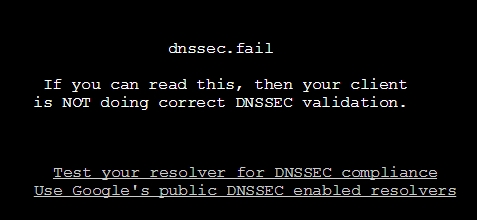

Det kan lønne seg å kontakte nettleverandøren for å sjekke om de har aktivert DNSSEC. På dnssec.fail kan du sjekke om nettleverandøren din støtter DNSSEC. Dersom dette ikke støttes, vil du få opp dette:

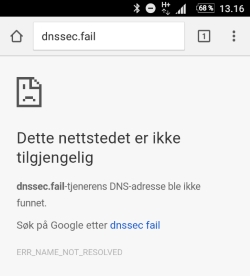

Hvis de imidlertid støtter DNSSEC vil du i stedet få dette bildet fordi tilgangen stoppes:

Hvis din nettleverandøre ikke støtter DNSSEC og de heller ikke vil gjøre det, så kan du benytte Googles navnetjenere på internettoppkoblingen din: 8.8.8.8 og 8.8.4.4. Disse støtter DNSSEC.

SPF (Sender Policy Framework) kan brukes for å unngå at en e-postadresse blir misbrukt av andre.

Man kan til tider oppleve at det kommer inne meldinger i innboksen som har tittel “Mail delivery error” eller liknende. Da kan spammere tilfeldigvis ha brukt din e-postadresse som avsender når de har sendt ut spam til andre. De har selvfølgelig ikke tilgang til din e-postkonto, men de har funnet din e-postadresse og brukt denne som avsender i e-poster de sender ut. Dette forekommer ganske ofte og kan oppleves som et irriterende fenomen. Imidlertid kan man bruke SPF-record i DNS for domenet for å unngå dette.

Les mer i vår blogg: Unngå at e-postadressen din misbrukes

Bruk av nedenforstående innstilling i DNS gjør at du gir beskjed til e-posttjenere i hele verden om hvilke servere som får lov til å sende e-post på vegne av ditt domene.

Vi kan la oss si at du eier domenet hudpleie.no og bruker e-postadressen post@hudpleie.no. Eksempelet i kursiv nedenfor gir melding til alle e-postservere i verden om at “Domenet godtar sending av e-post bare fra tjeneren mail.hudpleie.no. Domenet godtar ikke utsendelse fra andre tjenere”.

v=spf1 a:mail.hudpleie.no ~all

Du kan alternativt angi e-posttjenerens spesifikke IP-adresse:

v=spf1 ip4:195.251.26.15 ~all

Slutten på denne teksten, ~all, betyr at e-post for domenet som ikke kommer fra oppgitt tjener skal avvises og merkes som spam av mottakende e-posttjener. Dermed vil de fleste systemer stoppe meldingen og merke den som spam, forutsatt at systemene sjekker domenenavnets SPF-oppsett før e-posten leveres til mottaker.

Man kan alternativt bruke -all (med bindestrek i stedet for tilde) for å være helt sikker på at meldingene stoppes av e-posttjeneren. Da slettes meldingen med en gang, uten å bli levert til mottaker eller merkes som spam.

SPF-record i DNS gir altså ekstra trygghet for deg som bruker e-post på domenet. SPF brukes mer og mer på e-posttjenere over hele verden.

Uniweb støtter SPF i DNS. Eksempel på oppsett hos oss:

hudpleie.no IN TXT “v=spf1 include:_spf.uniweb.no -all”

Denne betyr at e-posttjenere bare skal godta e-post fra hudpleie.no som sendes via tjenerne som er tilknyttet _spf.uniweb.no. E-poster som sendes fra domenet fra andre tjenere skal slettes/stoppes.

DKIM er en kryptert signering av e-post som sendes ut, både av innholdet og enkelte header-elementer i e-posten. En gyldig DKIM-signatur forteller at avsenderen er godkjent til å sende e-post for domenet. Uniweb støtter foreløpig ikke DKIM.

DMARC er en funksjon som håndhever og sjekker både SPF- og DKIM-oppsett for å filtrere bort uønsket e-post før e-posten når brukerens innboks. Er e-posten sendt fra en godkjent tjener (SPF)? Eller er e-posten signert teknisk (DKIM)? Hva skal skje dersom e-posten ikke følger de reglene som er satt; skal den slettes eller markeres som spam?

DMARC bygger et regelsett for hva som skal gjøres ut fra informasjonen den får; skal e-posten blokkeres, settes i karantene eller slippe igjennom? DMARC kan også gi en melding til domeneeier om hvilke IP-adresser som har forsøkt å sende illegitim e-post på vegne av domenet. På den måten fungerer DMARC også som et verktøy for å justere SPF-oppsettet i DNS. Gjennom DMARC kan du også få tilsendt en full kopi av e-posten som SPF eller DKIM reagerer på.

DMARC sjekker om SPF eller DKIM validerer og om domenet stemmer overens med fra-feltet i e-posten (altså fra-adressen som blir presentert i e-postprogrammet).

DMARC validerer altså dersom enten SPF eller DKIM validerer, og hvis domenet stemmer med fra-adressen. Dersom DMARC ikke klarer å validere e-posten, hverken med SPF eller DKIM, vil DMARC-recorden i DNS si hva mottakertjeneren skal gjøre med e-posten:

- Blokkere (p)

- none: Ikke gjør noe. E-posten skal leveres.

- quarantine: Markér e-posten som spam.

- reject: Avvis/slett e-posten.

- Rapportere (ru)

- rua: Send en rapport til angitt e-postadresse om at e-post er sendt ugyldig i henhold til DMARC.

- ruf: Send kopi av e-posten til en angitt e-postadresse.

Uniweb støtter foreløpig ikke DMARC i DNS-oppsettet, men et eksempel på en oppføring kan se slik ut:

_dmarc.hudpleie.no IN TXT “v=DMARC1; p=reject; rua=mailto:post@hudpleie.no; ruf=mailto:post@hudpleie.no”

Eksempelet viser at e-posten skal avvises/slettes (p=reject) dersom SPF- eller DKIM-godkjenningen er negativ. I tillegg skal det sendes rapport og kopi av den aktuelle e-posten til post@hudpleie.no.